Hack RF 433MHz - teasing

Que ce soit pour mes activités de recherche (projet autodétermination informationnelle) ou celles d’enseignement (principalement au département Réseaux & Télécommunications de l’IUT des Pays de l’Adour à Mont de Marsan) j’ai été amené à utiliser différents objets connectés communiquant sans fil en RF 433MHz.

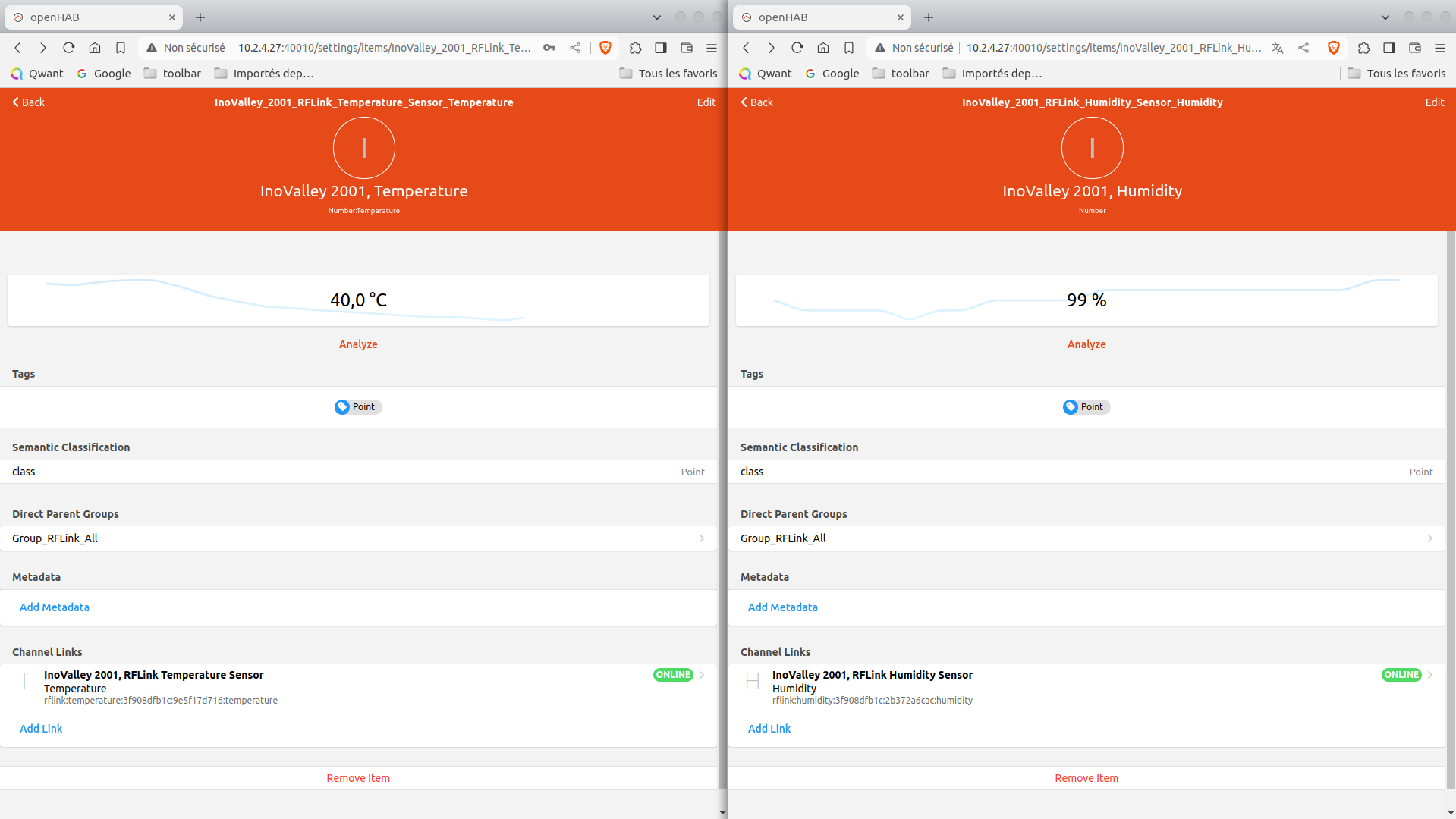

Lors du 5ème Workshop Pédagogique Réseaux & Télécoms (WPR&T'2023) qui s’est déroulé à La Réunion fin novembre 2023 j’ai également présenté un article intitulé “Découverte de l’IoT au niveau applicatif: mise en œuvre de la SAÉ 203 du BUT R&T”. Dans cette SAÉ nous travaillons plutôt sur la partie système d’information à partir des données transmises par les capteurs via MQTT. Mais, en perspective, il y était question d’intégrer également des données de “vrais” capteurs, par exemple ceux connectés en 433 MHz via RFLink. Cette présentation a eu lieu devant des collègues de tous les départements Réseaux & Télécommunications des IUTs de France et, “forcément”, nous en sommes arrivés à discuter du fonctionnement de ces communications en 433 MHz, tant du point de vue des télécoms que de l’informatique.

Question: Quid de la sécurité des communications en RF 433MHz ? → Serait-il possible, depuis un programme informatique, d’usurper l’identité d’un capteur et d’envoyer de fausses informations ?

Réponse: Oui ! Et cela ne nécessite pas de matériel onéreux ni trop compliqué à utiliser 😀

Chef, il serait urgent d’installer une climatisation dans mon bureau… 😀

0x20 via le Flipper Zero